configuration-ovh.md 6.1 KB

% Configuration du PVE Proxmox

Données

Téléchargement d'image ISO

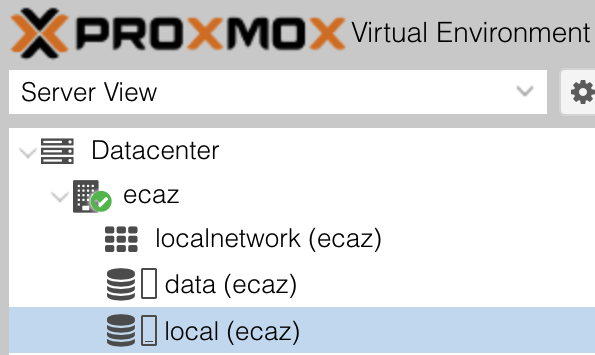

Aller dans Datacenter > > local

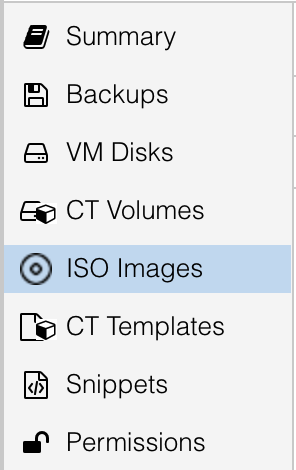

Cliquer sur ISO Images:

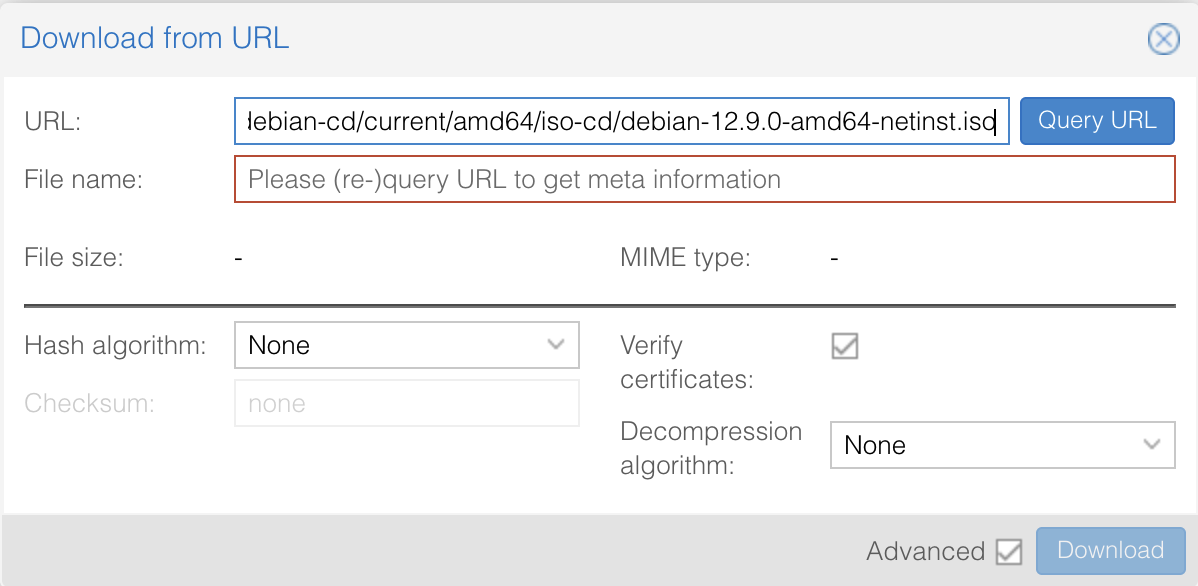

Cliquer sur Download from URL. Une boîte de dialogue apparaît.

Sur la page des téléchargment Debian, copier l'URL du premier fichier ISO. Par exemple: debian-12.9.0-amd64-netinst.iso

Coller cette valeur dans le premier champ de la boîte de dialogue:

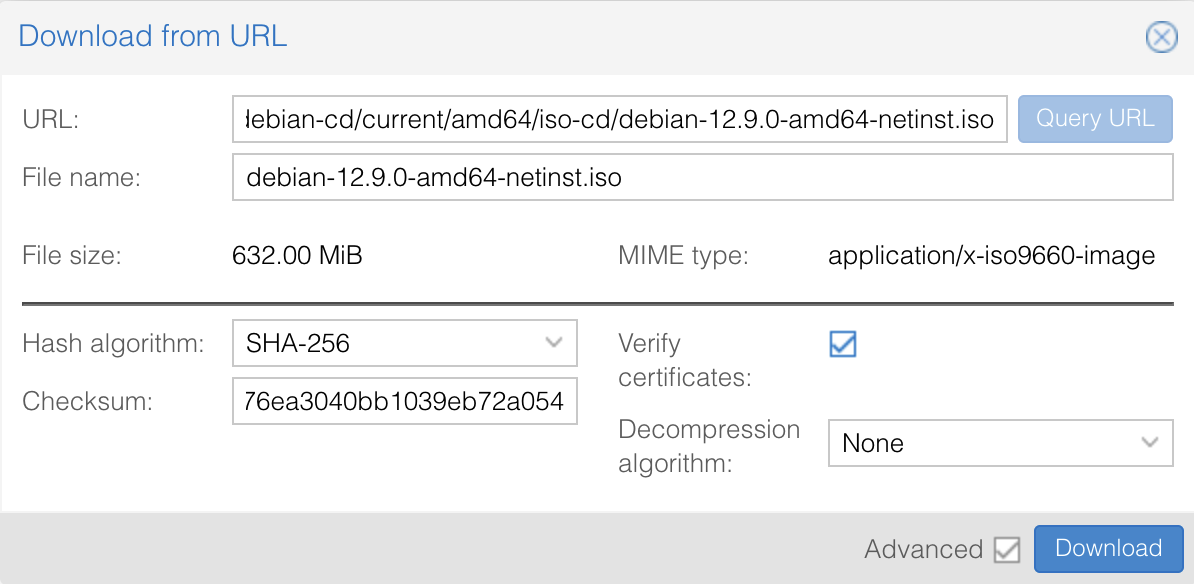

Cliquer sur Query URL pour compléter automatiquement le nom du fichier.

Revenir sur la page de téléchargement de Debian et vérifier les sommes de contrôle SHA-256 (voir cette page) et ce guide.

Copier la somme de contrôle correspondant à l'image sélectionnée.

Dans la boîte de dialogue, sélectionner SHA-256 dans le champ Hash algorithm et coller la valeur copiée dans le champ Checksum

Cliquer sur Download et vérifier que le téléchargement se termine

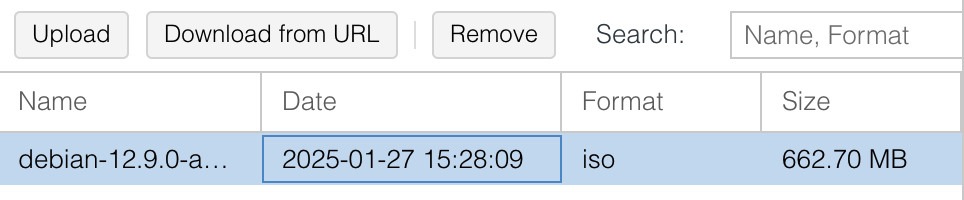

Le nouveau fichier apparaîtra dans la liste des images disponibles:

Réseau

Pour mon réseau je vais créer:

- un réseau pour mes services cloud

- Yunohost

- NextCloud

- etc

- Webdav

- Yunohost

- un réseau pour mes hébergements Web

- un réseau pour mes services "données" (pas d'interface Web)

Configuration d'un bridge en masquerading

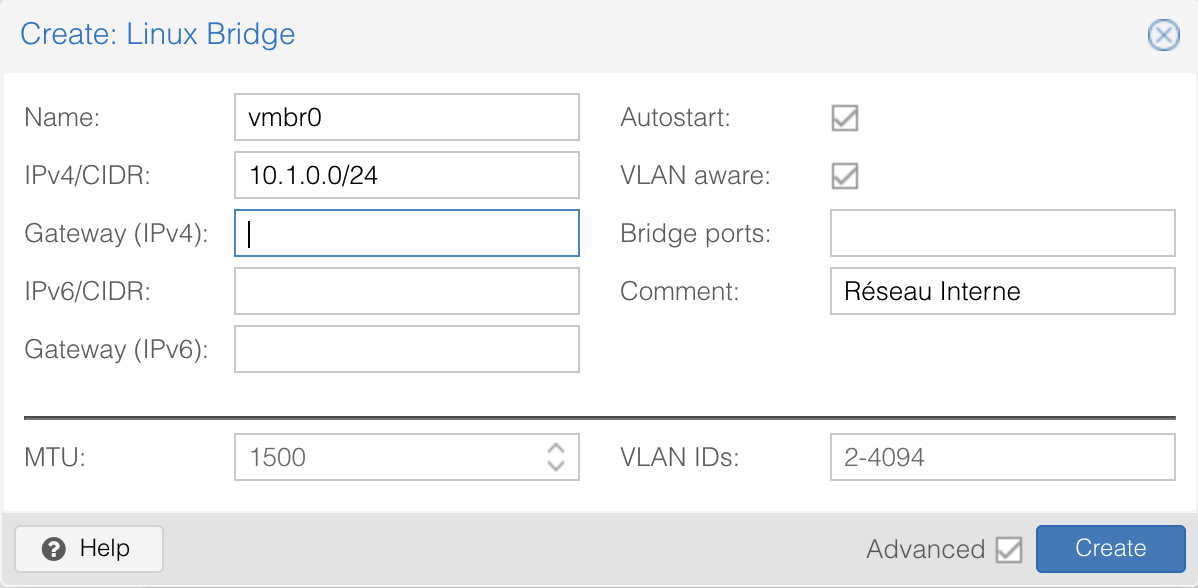

Création du bridge

- Nom:

vmbr0 - IPv4/CIDR:

10.1.0.0/24 - VLAN Aware: non

- Autostart: oui

Le fichier /etc/network/interfaces résultat comporte ceci:

auto eth0

iface eth0 inet static

address 188.165.235.71/24

gateway 188.165.235.254

alias eno1 enp0s25

network 188.165.235.0

dns-nameservers 213.186.33.99 208.67.222.123

# IP publique

#Réseau Interne

auto vmbr0

iface vmbr0 inet static

address 10.1.0.0/16

bridge-ports none

bridge-stp off

bridge-fd 0

#Réseau Interne

:::important

Voir la section "Problème de redémarrage du serveur / problème réseau" en cas de problème de redémarrage par OVH / blocage de la carte réseau / absence de ping

:::

:::warning

VOIR REMARQUE CI-DESSOUS

On n'active pas les lignes suivantes dans la section vmbr0

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

post-up iptables -t nat -A POSTROUTING -s '10.1.0.0/24' -o eth0 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s '10.1.0.0/24' -o eth0 -j MASQUERADE

#post-up echo 1 > /proc/sys/net/ipv4/ip_forward

#post-up iptables -t nat -A POSTROUTING -s '10.1.0.0/24' -o eth0 -j MASQUERADE

#post-up iptables -t raw -I PREROUTING -i fwbr+ -j CT --zone 1

#post-down iptables -t nat -D POSTROUTING -s '10.1.0.0/24' -o eth0 -j MASQUERADE

#post-down iptables -t raw -D PREROUTING -i fwbr+ -j CT --zone 1

Car on les ajoute dans le FIREWALL, parce que c'est merdique sinon (gestion des règles pas terribles, plus disparition du ip_forward de temps en temps)

:::

IP Forwarding {#ipforwarding}

Éditer le fichier /etc/sysctl.conf et y décommenter les lignes suivantes:

net.ipv4.ip_forward=1

# ...

net.ipv6.conf.all.forwarding=1

Mettre à jour le système par rapport à cette nouvelle configuration :

sudo sysctl -p

Voir:

- Network Configuration - Proxmox VE

- Proxmox: NAT für VMs einrichten › techlr.de

- Proxmox - Netfilter POSTROUTING SNAT rules not hit | blog.lobraun.de

Désactiver le firewall

Datacenter > Firewall > Options > Firewall : No

Problème de redémarrage du serveur / problème réseau

Si ce genre d'erreur arrive suite à un blocage réseau:

Jul 06 04:22:09 ecaz kernel: e1000e 0000:00:19.0 eth0: Detected Hardware Unit Hang:

TDH <76>

TDT <82>

next_to_use <82>

next_to_clean <76>

buffer_info[next_to_clean]:

time_stamp <120b19abb>

next_to_watch <77>

jiffies <120b1d6c0>

next_to_watch.status <0>

MAC Status <40080083>

PHY Status <796d>

PHY 1000BASE-T Status <3800>

PHY Extended Status <3000>

PCI Status <10>

- (2) [SOLVED] - Intel NIC e1000e hardware unit hang | Proxmox Support Forum

- (2) Trap error on e1000 network adapter | Proxmox Support Forum

- linux - How to fix “eth0: Detected Hardware Unit Hang” in Debian 9? - Super User

- networking - e1000e Reset adapter unexpectedly / Detected Hardware Unit Hang - Server Fault

- ubuntu - Linux e1000e (Intel networking driver) problems galore, where do I start? - Server Fault

- Intel Ethernet Drivers and Utilities / Bugs / #378 82579LM e1000e driver hardware hang

- networking - e1000e Reset adapter unexpectedly / Detected Hardware Unit Hang - Server Fault